Unidad #2 – Tarea 1

Capturando tráfico con Wireshark

En esta tarea no vamos a realizar capturas en vivo de tráfico, sino que vamos a analizar trazas (capturas) ya realizadas con anterioridad y salvadas en archivos. En este caso, vamos a usar la traza telnet-raw.pcap, del repositorio de capturas disponible en Wireshark.

————————————————————

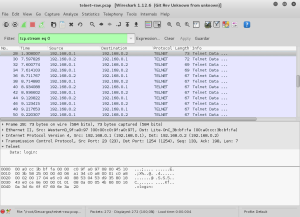

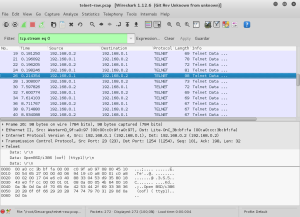

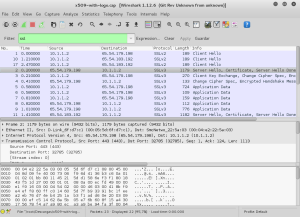

Se hace la descarga de la traza, y se ejecuta en Wireshark. Después de revisar el tráfico me di cuenta, que en la linea 26 y 28, se puede encontrar información «importante».

(Coloco importante entre comillas, debido que es aquí donde encontramos las repuestas a nuestras preguntas).

- Qué usuario y contraseña se ha utilizado para acceder al servidor de Telnet?

En la pantalla, que se muestra a continuación se encontró dentro de la traza en la linea 28, se aprecia información como Data: Login:

- Para tener más información, basta con hacer clic derecho encima de Data Login, y buscar la opción que dice Follow TCP Stream.

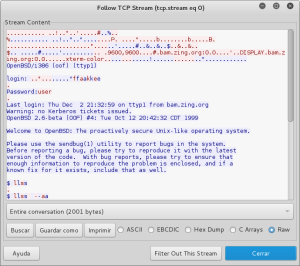

Según la información mostrada, el login : fake y password: user

- ¿Qué sistema operativo corre en la máquina?

Según la imagen se aprecia que el S.O de la máquina es:

OpenBSD 2.6-beta

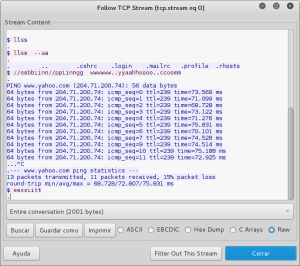

- ¿Qué comandos se ejecutan en esta sesión?

Los comandos que se ejecutan son:ls

ls -a

ping http://www.yahoo.com

ctrl + c = para cerrar el proceso del ping: «exit»

- Como puedes ver, la elección de una aplicación no segura como Telnet puede llevar a la difusión de información importante, como información de acceso, sistemas operativos, etc., en este caso a través del tráfico intercambiado.

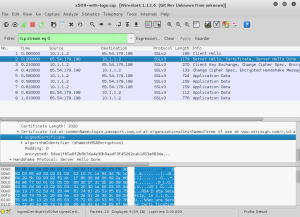

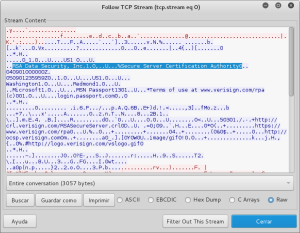

Segunda parte: analizando SSL.

Para la realización de este ejercicio, descarga esta traza con tráfico SSL y abrela con Wireshark. SSL es un protocolo seguro que utilizan otros protocolos de aplicación como HTTP. Usa certificados digitales X.509 para asegurar la conexión.

- ¿Puedes identificar en qué paquete de la trama el servidor envía el certificado?

En la paquete 2 , trama 1179. - ¿El certificado va en claro o está cifrado? ¿Puedes ver, por ejemplo, qué autoridad ha emitido el certificado?

El certificado está cifrado.

- Y está emitido por RSA Data Security.

- ¿Qué asegura el certificado, la identidad del servidor o del cliente?

Asegura la identidad del servidor.

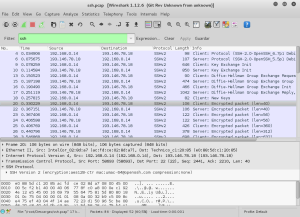

Tercera parte: analizando SSH.

En la primera parte de este ejercicio hemos visto un protocolo no seguro, como Telnet. Una alternativa a usar Telnet a la hora de conectarnos a máquinas remotas es SSH, que realiza una negociación previa al intercambio de datos de usuario. A partir de esta negociación, el tráfico viaja cifrado. Descarga esta traza con tráfico SSH y abrela con Wireshark.

- ¿Puedes ver a partir de qué paquete comienza el tráfico cifrado?

Se puede observar que comienza desde el paquete 20.

- ¿Qué protocolos viajan cifrados, todos (IP, TCP…) o alguno en particular?

SSH version 2, es el protocolo que viaja cifrado

- ¿Es posible ver alguna información de usuario como contraseñas de acceso?

No es posible, ya que la información pasa completamente cifrada.